Вирусы стали более изощренными, как и функции безопасности, предназначенные для борьбы с ними. Аппаратная защита стека в режиме ядра — еще одна такая продвинутая защита, присутствующая в Windows 11.

Название может быть громким, но оно точно описывает функцию функции безопасности с технической точки зрения. Но что это означает на простом английском языке? Это вообще необходимо? Давайте выясним.

Ускоренный курс по переполнению буфера стека

Прежде чем вы поймете, что делает аппаратная защита стека, вы должны понять, что такое атаки на переполнение буфера стека, потому что именно от этого она пытается защититься. И прежде чем вы сможете понять это, вам нужно иметь представление о том, что вообще означает стек.

Проще говоря, стек — это адреса памяти, используемые активной программой. Каждому запущенному процессу или приложению назначается стек, включая системные процессы. Данные записываются и считываются из этого стека, сохраняя отделение от других процессов, использующих память.

Но иногда что-то идет не так, и программа выходит за пределы разграниченного стека. Это называется ошибкой переполнения стека и может привести к самым странным последствиям, поскольку процесс пытается прочитать данные, не предназначенные для него.

Что такое атаки на переполнение буфера стека?

До сих пор мы обсуждали переполнение стека в контексте непреднамеренной ошибки. Но это явление также можно намеренно использовать для управления программами и процессами, передавая им неожиданные входные данные.

Такие атаки на память, также известные как возвратно-ориентированное программирование или ROP-атаки, программе довольно сложно обнаружить, поскольку сама память, из которой она считывает инструкции, скомпрометирована. Особенно, если рассматриваемая программа является базовым системным процессом, который не может полагаться на какую-либо другую программу низкого уровня для проверки себя.

Это делает атаки на переполнение буфера стека очень опасной категорией киберугроз. Одним из них воспользовалась волна новых вирусов.

Решение: аппаратная защита стека в режиме ядра

Мы говорили о том, что отсутствие низкоуровневой базовой линии для сравнения системных процессов делает их такими же уязвимыми для атак на переполнение буфера стека, как и обычное приложение. Но что, если бы мы могли установить базовый уровень самого базового оборудования?.

Именно это и делает аппаратная защита стека в режиме ядра. Благодаря виртуализации ЦП изолируется от запущенных приложений и процессов на вашем компьютере, защищая его от любого вмешательства посредством манипуляций с памятью.

Это связано с тем, что адреса стека также хранятся в параллельном теневом стеке, который не доступен остальной части ПК. Каждый раз, когда процесс режима ядра (в основном низкоуровневые системные функции) считывает информацию, адрес также подтверждается копией, хранящейся в теневом стеке. При обнаружении несоответствий процесс завершается.

Каковы требования для запуска аппаратной принудительной защиты стека на вашем компьютере?

Эта улучшенная защита стека является низкоуровневой функцией с определенными аппаратными зависимостями и предъявляет высокие требования к оборудованию. Эту меру безопасности могут реализовать только процессоры, поддерживающие новейшие функции виртуализации ЦП.

Для Intel это означает технологию принудительного управления потоком управления (CET), а AMD называет ее просто теневым стеком AMD. Даже если ваш процессор поддерживает эту функцию, для того, чтобы она вступила в силу, необходимо включить виртуализацию ЦП и целостность памяти.

Однако имейте в виду, что функции безопасности, связанные с виртуализацией, также могут оказывать незначительное влияние на производительность компьютера. В первую очередь именно поэтому эти функции обычно не включаются по умолчанию.

Что делать, если аппаратная защита стека в режиме ядра отключена?

Существует множество причин, по которым аппаратная защита стека в режиме ядра может быть отключена на вашем компьютере. Возможно, ваш процессор не поддерживает эту функцию или требуется активация вручную.

Но прежде чем приступить к поиску этой опции и попытке ее включения, подумайте, нужно ли вам это вообще. Потому что для большинства пользователей изоляция ядра и соответствующие функции безопасности могут оказаться ненужными.

Обычным вирусам и вредоносным программам противодействует эффективно с помощью Защитника Microsoft Windows. Если в вашей системе не хранятся конфиденциальные данные, которые могут быть специально атакованы преданными хакерами, вам не нужна защита стека на вашем ПК.

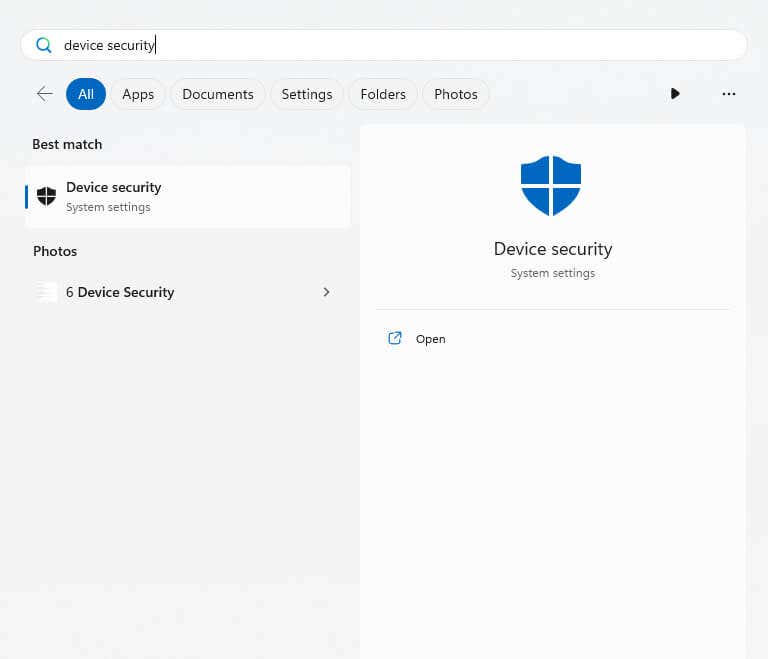

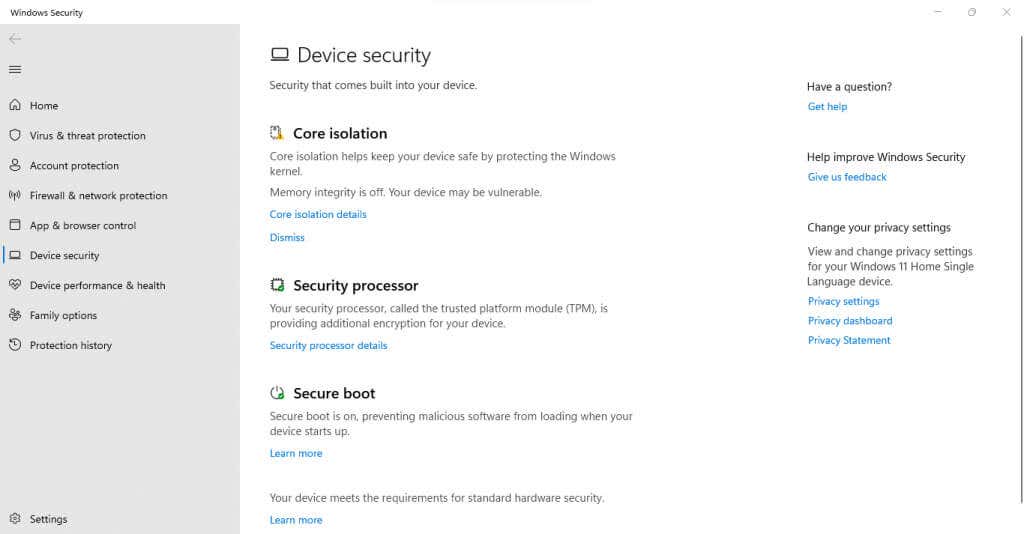

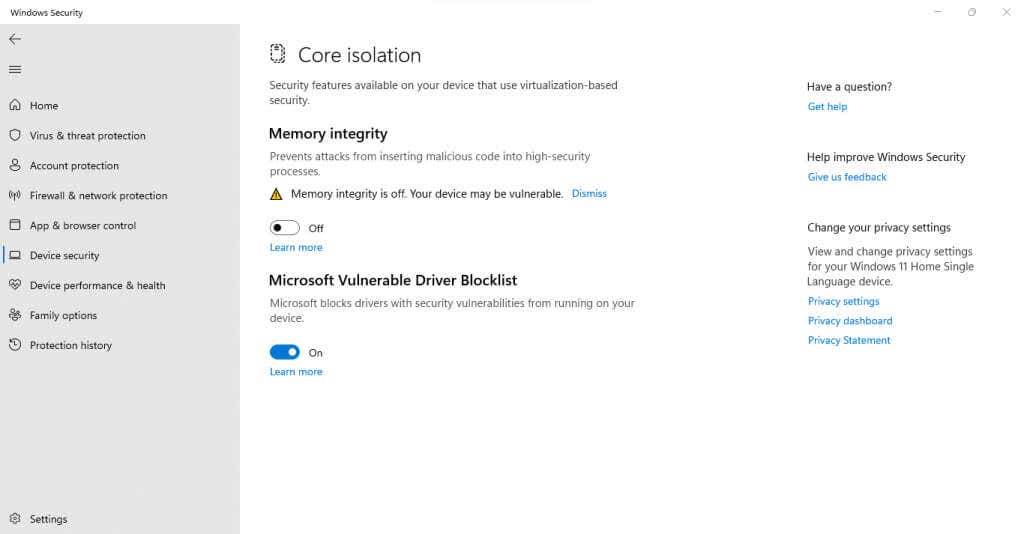

Но если вы все же хотите включить эту функцию, вот как это сделать:.

Если вы видите эту опцию, но она неактивна, вам просто нужно также нажать включить виртуализацию в биосе и включить целостность памяти. Как только вы это сделаете, вы сможете включить Аппаратную защиту стека в режиме ядра. Перезагрузите компьютер, и изменения вступят в силу.

Иногда эта функция блокируется несовместимыми драйверами, после чего вы можете удалить обновление драйверов. Хотя после нескольких последних обновлений эта проблема стала менее распространенной.

Стоит ли использовать аппаратную защиту стека в режиме ядра в Windows 11?

Windows 11 оснащена множеством расширенных функций безопасности, предназначенных для предотвращения даже самых упорных попыток взлома. Большинство этих функций, таких как TPM или Безопасная загрузка, включены по умолчанию в поддерживаемых системах.

Но аппаратная защита стека в режиме ядра отличается. Поскольку это может незначительно влиять на производительность и не является обязательным для большинства систем, его необходимо включать вручную. Не говоря уже о более строгих аппаратных требованиях для этой функции, в отличие от TPM, который почти универсален даже на несколько старых чипах.

Поэтому, если вы видите эту опцию в окне «Безопасность устройства» и обеспокоены вирусными атаками низкого уровня, вы можете включить аппаратную защиту стека, чтобы обеспечить идеальную безопасность. Если влияние на производительность станет заметным, вы всегда можете отключить его снова..

.