Руткиты используются хакерами, чтобы скрыть на вашем устройстве постоянное, казалось бы, необнаружимое вредоносное ПО, которое незаметно похищает данные или ресурсы, иногда в течение нескольких лет. Их также можно использовать в качестве кейлоггера, когда ваши нажатия клавиш и общение отслеживаются, предоставляя наблюдателю информацию о конфиденциальности.

Этот конкретный метод взлома стал более актуальным до 2006 года, до того, как Microsoft Vista потребовала от поставщиков поставить цифровую подпись на все драйверы компьютеров. Kernel Patch Protection (KPP) заставил авторов вредоносных программ изменить свои методы атаки, и только недавно, в 2018 году, с появлением Операция по мошенничеству с рекламой Zacinlo, руткиты вновь оказались в центре внимания.

Все руткиты, выпущенные до 2006 года, были ориентированы исключительно на операционные системы. Ситуация с Zacinlo, руткитом из семейства вредоносных программ Detrahere, дала нам нечто еще более опасное в виде руткита на основе прошивки. Тем не менее, руткиты составляют лишь около одного процента всех вредоносных программ, создаваемых ежегодно.

Тем не менее, из-за опасности, которую они могут представлять, было бы разумно понять, как работает обнаружение руткитов, которые, возможно, уже проникли в вашу систему.

Обнаружение руткитов в Windows 10 (подробно)

На самом деле Zacinlo действовал почти шесть лет, прежде чем был обнаружен его нацеленный на платформу Windows 10. Компонент руткита имел широкие возможности настройки и защищал себя от процессов, которые он считал опасными для его функциональности, а также был способен перехватывать и расшифровывать соединения SSL.

Он шифровал и сохранял все свои данные конфигурации в реестре Windows, а пока Windows закрывалась, перезаписывал себя из памяти на диск, используя другое имя, и обновлял свой ключ реестра. Это помогло ему избежать обнаружения стандартным антивирусным программным обеспечением.

Это говорит о том, что стандартного антивирусного или антивирусного программного обеспечения недостаточно для обнаружения руткитов. Тем не менее, существует несколько антивирусных программ высшего уровня, которые предупредят вас о подозрениях на атаку руткитов.

5 ключевых качеств хорошего антивирусного программного обеспечения

Большинство известных сегодня антивирусных программ используют все пять этих известных методов обнаружения руткитов..

Выполнение сканирования на наличие руткитов

Сканирование руткитов — лучший способ обнаружить заражение руткитами. Чаще всего вашей операционной системе нельзя доверять в том, что она сможет самостоятельно идентифицировать руткит, и возникает проблема с определением его присутствия. Руткиты — искусные шпионы, заметающие следы практически на каждом шагу и способные оставаться незамеченными на виду.

Если вы подозреваете, что на ваш компьютер произошла вирусная атака руткита, хорошей стратегией обнаружения будет выключение компьютера и выполнение сканирования из заведомо чистой системы. Верный способ обнаружить руткит на вашем компьютере — это анализ дампа памяти. Руткит не может скрыть инструкции, которые он дает вашей системе, поскольку он выполняет их в памяти машины.

Использование WinDbg для анализа вредоносных программ

Microsoft Windows предоставила собственный многофункциональный инструмент отладки, который можно использовать для выполнения отладочного сканирования приложений, драйверов или самой операционной системы. Он будет отлаживать код режима ядра и пользовательского режима, помогать анализировать аварийные дампы и проверять регистры ЦП.

Некоторые системы Windows поставляются с уже включенным WinDbg. Те, у кого нет, должны будут загрузить его из Microsoft Store. Предварительный просмотр WinDbg — это более современная версия WinDbg, обеспечивающая более приятную для глаз визуализацию, более быстрые окна, полноценные сценарии и те же команды, расширения и рабочие процессы, что и оригинал.

Как минимум, вы можете использовать WinDbg для анализа дампа памяти или аварийного дампа, включая «синий экран смерти» (BSOD). По результатам вы можете найти признаки атаки вредоносного ПО. Если вы чувствуете, что одной из ваших программ может мешать наличие вредоносного ПО или она использует больше памяти, чем требуется, вы можете создать файл дампа и используйте WinDbg для его анализа.

Полный дамп памяти может занимать значительный объем дискового пространства, поэтому вместо этого лучше выполнить дамп режима ядра или дамп небольшой памяти. Дамп режима ядра будет содержать всю информацию об использовании памяти ядром на момент сбоя. Небольшой дамп памяти будет содержать основную информацию о различных системах, таких как драйверы, ядро и т. д., но по сравнению с ним он очень мал.

Небольшие дампы памяти более полезны при анализе причин возникновения BSOD. Для обнаружения руткитов более полезна полная версия или версия ядра.

Создание файла дампа режима ядра

Файл дампа режима ядра можно создать тремя способами:

Мы остановимся на третьем варианте.

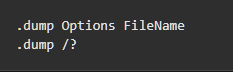

Чтобы создать необходимый файл дампа, вам нужно всего лишь ввести следующую команду в командное окно WinDbg.

Замените FileName соответствующим именем файла дампа и знаком «?» с f . Убедитесь, что буква «f» написана строчными буквами, иначе вы создадите файл дампа другого типа..

После того, как отладчик завершит свою работу (первое сканирование займет значительное количество минут), будет создан файл дампа, и вы сможете проанализировать свои результаты.

Понимание того, что вам нужно, например использование энергозависимой памяти (ОЗУ), для определения наличия руткита требует опыта и тестирования. Новичкам можно, хотя и не рекомендуется, протестировать методы обнаружения вредоносных программ на работающей системе. Для этого снова потребуется опыт и глубокие знания о работе WinDbg, чтобы случайно не внедрить живой вирус в вашу систему.

Есть более безопасные и удобные для новичков способы обнаружить нашего хорошо спрятанного врага.

Дополнительные методы сканирования

Ручное обнаружение и поведенческий анализ также являются надежными методами обнаружения руткитов. Попытка определить местонахождение руткита может оказаться серьезной проблемой, поэтому вместо того, чтобы нацеливаться на сам руткит, вы можете вместо этого искать поведение, подобное руткиту.

Вы можете искать руткиты в загруженных пакетах программного обеспечения, используя параметры расширенной или выборочной установки во время установки. Вам нужно будет искать любые незнакомые файлы, перечисленные в деталях. Эти файлы следует удалить или выполнить быстрый поиск в Интернете на предмет ссылок на вредоносное программное обеспечение.

Брандмауэры и их отчеты о журналах — невероятно эффективный способ обнаружить руткит. Программное обеспечение уведомит вас, если ваша сеть находится под пристальным вниманием, и должно изолировать все неузнаваемые или подозрительные загрузки перед установкой.

Если вы подозреваете, что на вашем компьютере уже может быть руткит, вы можете просмотреть отчеты журналов брандмауэра и поискать необычное поведение.

Просмотр отчетов журналов брандмауэра

Вам потребуется просмотреть текущие отчеты журналов брандмауэра, поэтому приложение с открытым исходным кодом, такое как IP Traffic Spy , с возможностями фильтрации журналов брандмауэра, станет очень полезным инструментом. Отчеты покажут вам, что необходимо увидеть в случае атаки.

Если у вас большая сеть с автономным брандмауэром с фильтрацией исходящего трафика, IP Traffic Spy не понадобится. Вместо этого вы сможете видеть входящие и исходящие пакеты на все устройства и рабочие станции в сети через журналы брандмауэра..

Независимо от того, находитесь ли вы дома или в малом бизнесе, вы можете использовать модем, предоставленный вашим интернет-провайдером, или, если он у вас есть, персональный брандмауэр или маршрутизатор для получения журналов брандмауэра. Вы сможете идентифицировать трафик для каждого устройства, подключенного к одной сети.

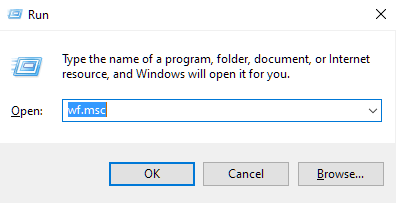

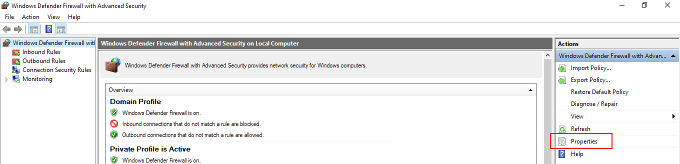

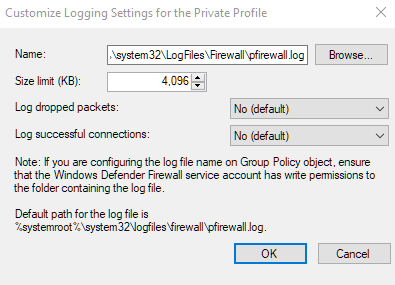

Также может быть полезно включить файлы журнала брандмауэра Windows. По умолчанию файл журнала отключен, что означает, что никакая информация или данные не записываются.

Следите за тем, чтобы в файлах журналов не было ничего необычного. Даже малейшая системная ошибка может указывать на заражение руткитом. Что-то вроде чрезмерного использования ЦП или пропускной способности, когда вы не используете ничего слишком требовательного или вообще не используете, может быть важным ключом к разгадке.

.