Для дополнительной безопасности я хотел ограничить доступ к коммутатору Cisco SG300-10 только одним IP-адресом в моей локальной подсети. Спустя несколько недель после первоначальная настройка моего нового коммутатора я был не рад узнать, что любой, кто подключен к моей локальной или беспроводной сети, может попасть на страницу входа, просто зная IP-адрес устройства.

В итоге я просмотрел 500-страничное руководство, чтобы понять, как заблокировать все IP-адреса, кроме тех, которые мне нужны для доступа к управлению. После долгих испытаний и нескольких публикаций на форумах Cisco я понял это! В этой статье я расскажу вам, как настроить профили доступа и правила профилей для вашего коммутатора Cisco.

Примечание . Следующий метод, который я собираюсь описать, также позволяет вам ограничить доступ к любому количеству включенных служб на вашем коммутаторе. Например, вы можете ограничить доступ к SSH, HTTP, HTTPS, Telnet или всем этим службам по IP-адресу.

Создать профиль и правила доступа к управлению

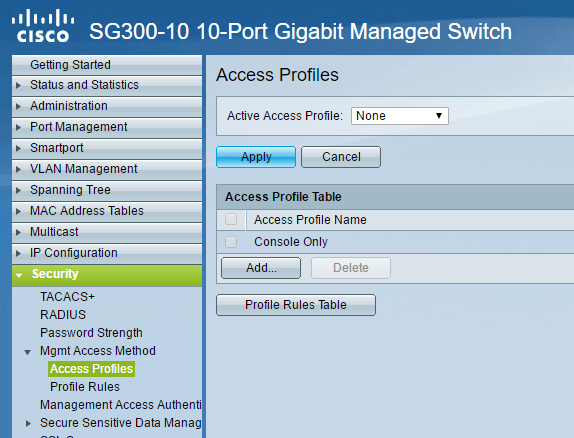

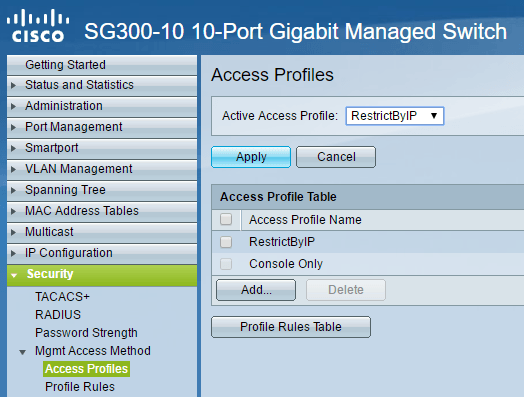

Чтобы начать, войдите в веб-интерфейс своего коммутатора и разверните Безопасность , а затем разверните Метод доступа к управлению . Нажмите Доступ к профилям .

Первое, что нам нужно сделать, это создать новый профиль доступа. По умолчанию вы должны видеть только профиль Только консоль . Кроме того, вверху вы заметите, что рядом с Профиль активного доступа выбрано значение Нет . После того как мы создали наш профиль и правила, нам нужно будет выбрать здесь имя профиля, чтобы активировать его.

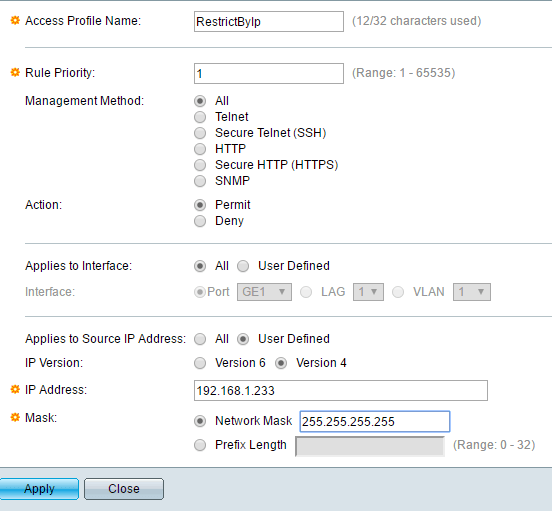

Теперь нажмите кнопку Добавить . Должно открыться диалоговое окно, в котором вы сможете назвать свой новый профиль, а также добавить первое правило для нового профиля.

Вверху укажите имя нового профиля. Все остальные поля относятся к первому правилу, которое будет добавлено в новый профиль. Для Приоритета правила необходимо выбрать значение от 1 до 65535. Cisco работает следующим образом: сначала применяется правило с наименьшим приоритетом. Если оно не совпадает, применяется следующее правило с наименьшим приоритетом.

В моем примере я выбрал приоритет 1 , поскольку хочу, чтобы это правило обрабатывалось первым. Это правило будет тем, которое разрешает IP-адресу, которому я хочу предоставить доступ к коммутатору. В разделе Метод управления вы можете выбрать конкретную службу или выбрать все, что ограничит все. В моем случае я выбрал все, потому что у меня все равно включены только SSH и HTTPS, и я управляю обеими службами с одного компьютера..

Обратите внимание: если вы хотите защитить только SSH и HTTPS, вам потребуется создать два отдельных правила. Действие может быть только Запретить или Разрешить . В моем примере я выбрал Разрешить , поскольку это будет разрешенный IP-адрес. Затем вы можете применить правило к определенному интерфейсу устройства или просто оставить для него значение Все , чтобы оно применялось ко всем портам.

В разделе Применяется к исходному IP-адресу нам нужно выбрать здесь Определяется пользователем , а затем выбрать Версию 4 , если только вы не работаете в Среда IPv6, в этом случае вы должны выбрать версию 6. Теперь введите IP-адрес, которому будет разрешен доступ, и введите маску сети, соответствующую всем соответствующим битам, которые необходимо просмотреть.

Например, поскольку мой IP-адрес — 192.168.1.233, необходимо проверить весь IP-адрес, и, следовательно, мне нужна маска сети 255.255.255.255. Если бы я хотел, чтобы правило распространялось на всех во всей подсети, я бы использовал маску 255.255.255.0. Это будет означать, что любой, у кого адрес 192.168.1.x, будет разрешен. Очевидно, это не то, что я хочу делать, но, надеюсь, это объясняет, как использовать маску сети. Обратите внимание, что маска сети не является маской подсети вашей сети. Маска сети просто указывает, какие биты следует учитывать Cisco при применении правила.

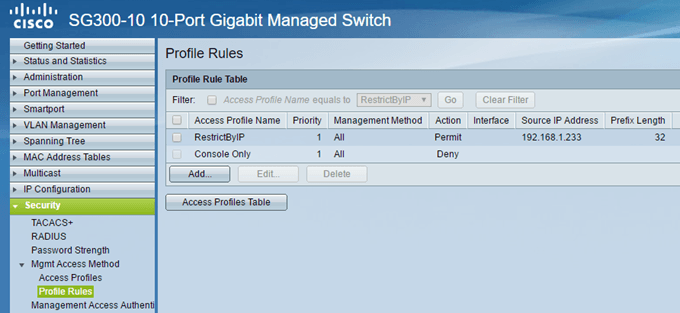

Нажмите Применить , и теперь у вас должен быть новый профиль доступа и правило! Нажмите Правила профиля в меню слева, и вы увидите новое правило, указанное вверху.

Теперь нам нужно добавить второе правило. Для этого нажмите кнопку Добавить , расположенную под Таблицей правил профиля .

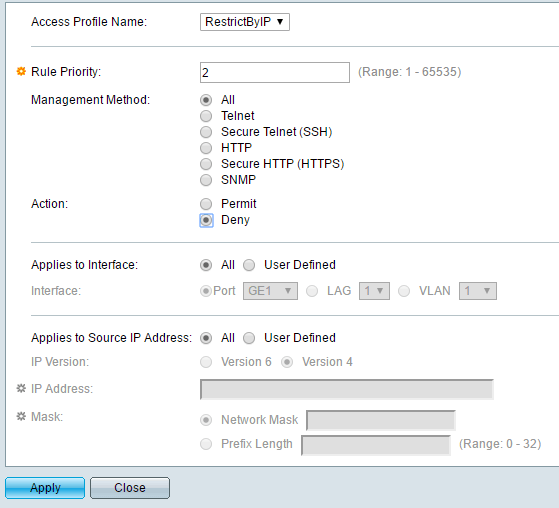

Второе правило очень простое. Во-первых, убедитесь, что имя профиля доступа такое же, как мы только что создали. Теперь мы просто присваиваем правилу приоритет 2 и выбираем Запретить для Действия . Убедитесь, что для всех остальных параметров установлено значение Все . Это означает, что все IP-адреса будут заблокированы. Однако, поскольку наше первое правило будет обработано первым, этот IP-адрес будет разрешен. Если правило соответствует, остальные правила игнорируются. Если IP-адрес не соответствует первому правилу, он попадет во второе правило, где будет соответствовать и блокироваться. Приятно!

Наконец, нам нужно активировать новый профиль доступа. Для этого вернитесь в Профили доступа и выберите новый профиль из раскрывающегося списка вверху (рядом с Профилем активного доступа ). Обязательно нажмите Применить , и все готово..

Помните, что в настоящее время конфигурация сохраняется только в работающей конфигурации. Обязательно перейдите в раздел Администрирование – Управление файлами – Копировать/сохранить конфигурацию , чтобы скопировать текущую конфигурацию в конфигурацию запуска.

Если вы хотите разрешить доступ к коммутатору более чем одному IP-адресу, просто создайте еще одно правило, подобное первому, но присвойте ему более высокий приоритет. Вам также необходимо убедиться, что вы изменили приоритет правила Запретить , чтобы оно имело более высокий приоритет, чем все правила Разрешить . Если у вас возникнут какие-либо проблемы или вы не сможете заставить это работать, не стесняйтесь писать в комментариях, и я постараюсь помочь. Наслаждайтесь!.