Ранее я писал о как включить доступ по SSH к коммутатору Cisco, включив настройку в графическом интерфейсе. Это замечательно, если вы хотите получить доступ к интерфейсу командной строки коммутатора через зашифрованное соединение, но для этого по-прежнему требуется только имя пользователя и пароль.

Если вы используете этот коммутатор в высокочувствительной сети, которая должна быть очень безопасной, возможно, вам стоит рассмотреть возможность включения аутентификации с открытым ключом для вашего SSH-соединения. На самом деле, для максимальной безопасности вы можете включить аутентификацию по имени пользователя/паролю и открытому ключу для доступа к вашему коммутатору.

В этой статье я покажу вам, как включить аутентификацию по открытому ключу на коммутаторе Cisco SG300 и как сгенерировать пары открытого и закрытого ключей с помощью puTTYGen. Затем я покажу вам, как войти в систему, используя новые ключи. Кроме того, я покажу вам, как настроить его так, чтобы вы могли либо использовать только ключ для входа в систему, либо заставить пользователя вводить имя пользователя и пароль вместе с использованием закрытого ключа.

Примечание . Прежде чем приступить к изучению этого руководства, убедитесь, что вы уже включили службу SSH на коммутаторе, о которой я упоминал в своей предыдущей статье, ссылка на которую приведена выше.

Включить аутентификацию пользователей SSH по открытому ключу

В целом, процесс аутентификации с открытым ключом для SSH прост. В моем примере я покажу вам, как включить эти функции с помощью веб-интерфейса. Я попытался использовать интерфейс CLI для включения аутентификации с открытым ключом, но он не принял формат моего частного ключа RSA.

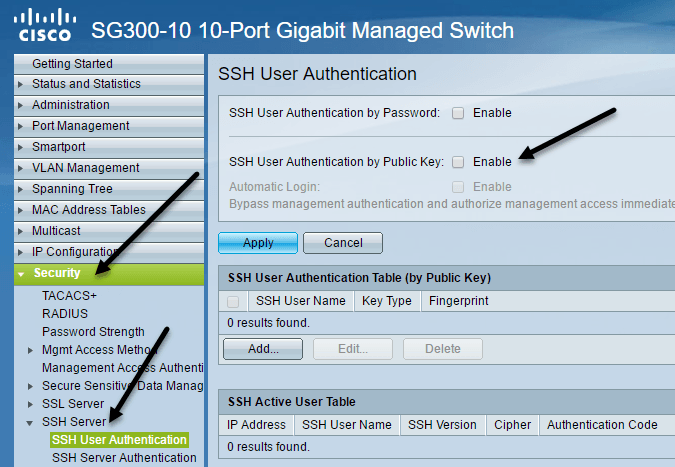

Как только это заработает, я дополню этот пост командами CLI, которые будут выполнять то, что мы сейчас будем делать через графический интерфейс. Сначала нажмите Безопасность , затем SSH-сервер и, наконец, Аутентификация пользователя SSH .

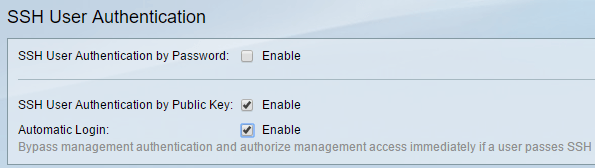

На правой панели установите флажок Включить рядом с пунктом «Аутентификация пользователя SSH по открытому ключу» . Нажмите кнопку Применить , чтобы сохранить изменения. Пока не проверяйте кнопку Включить рядом с пунктом Автоматический вход , поскольку я объясню это ниже.

Теперь нам нужно добавить имя пользователя SSH. Прежде чем мы приступим к добавлению пользователя, нам сначала нужно сгенерировать открытый и закрытый ключи. В этом примере мы будем использовать puTTYGen — программу, поставляемую в комплекте с puTTY.

Создание закрытых и открытых ключей

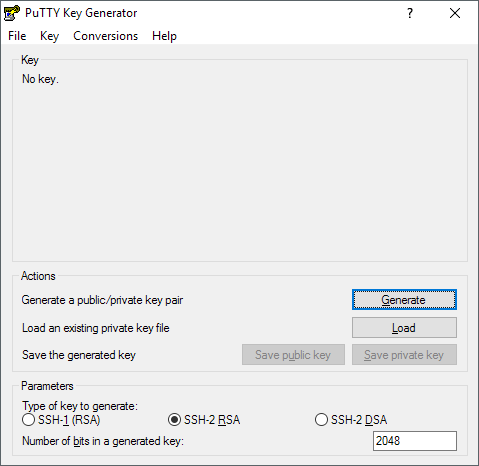

Чтобы сгенерировать ключи, сначала откройте puTTYGen. Вы увидите пустой экран, и вам действительно не придется менять какие-либо настройки по сравнению со значениями по умолчанию, показанными ниже..

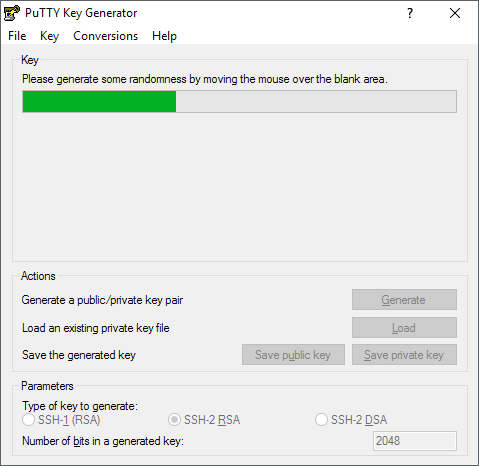

Нажмите кнопку Создать , а затем перемещайте указатель мыши по пустой области, пока индикатор выполнения не дойдет до конца.

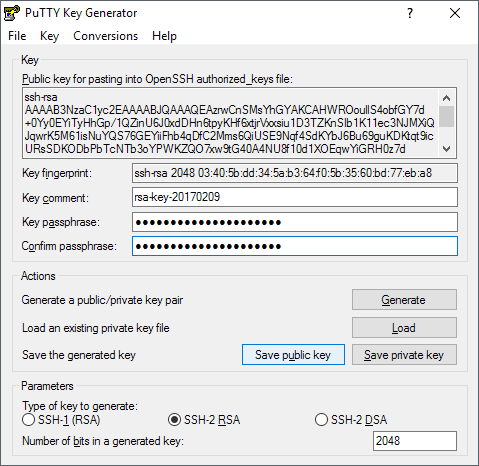

После того, как ключи были сгенерированы, вам необходимо ввести парольную фразу, которая по сути похожа на пароль для разблокировки ключа.

Рекомендуется использовать длинную парольную фразу, чтобы защитить ключ от атак методом перебора. После того, как вы дважды ввели парольную фразу, вам следует нажать кнопки Сохранить открытый ключ и Сохранить закрытый ключ . Убедитесь, что эти файлы сохранены в безопасном месте, желательно в каком-либо зашифрованном контейнере, для открытия которого требуется пароль. Прочтите мою публикацию об использовании VeraCrypt для создания зашифрованного тома.

Добавить пользователя и ключ

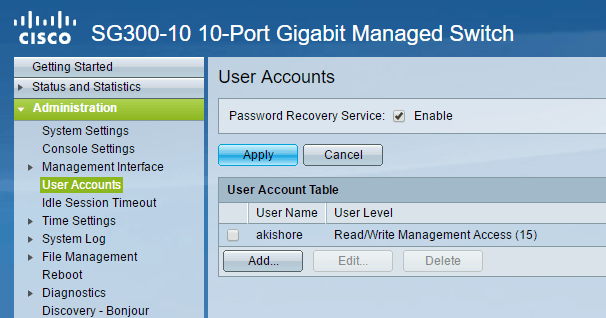

Теперь вернемся к экрану Аутентификация пользователя SSH , который мы видели ранее. Здесь вы можете выбрать один из двух разных вариантов. Сначала перейдите в раздел Администрирование – Учетные записи пользователей , чтобы узнать, какие учетные записи у вас есть для входа в систему.

Как видите, у меня есть одна учетная запись под названием akishore для доступа к моему коммутатору. В настоящее время я могу использовать эту учетную запись для доступа к веб-интерфейсу пользователя и интерфейсу командной строки. Вернувшись на страницу Аутентификация пользователя SSH , пользователь, которого необходимо добавить в Таблицу аутентификации пользователя SSH (по открытому ключу) , может быть тем же, что и у вас в разделе Аутентификация пользователя SSH . strong>Администрирование – Учетные записи пользователей или другое.

Если вы выберете то же имя пользователя, вы можете нажать кнопку Включить в разделе Автоматический вход , и когда вы войдете в систему коммутатора, у вас просто будет введите имя пользователя и пароль для секретного ключа, и вы войдете в систему.

Если вы решите выбрать здесь другое имя пользователя, вы получите приглашение, в котором вам нужно будет ввести имя пользователя и пароль закрытого ключа SSH, а затем вам нужно будет ввести свое обычное имя пользователя и пароль (перечисленные в разделе «Администратор» — Учетные записи пользователей). Если вам нужна дополнительная безопасность, используйте другое имя пользователя или просто назовите его так же, как текущее.

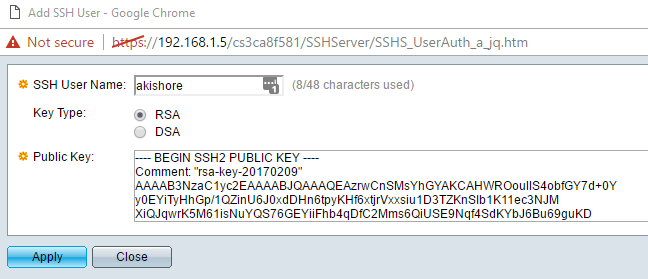

Нажмите кнопку «Добавить», и появится всплывающее окно Добавить пользователя SSH .

Убедитесь, что для Тип ключа установлено значение RSA, а затем откройте файл открытого ключа SSH, который вы сохранили ранее, с помощью такой программы, как Блокнот. Скопируйте все содержимое и вставьте его в окно Открытый ключ . Нажмите Применить , а затем нажмите Закрыть , если вверху появится сообщение Успех ..

Войти с помощью закрытого ключа

Теперь все, что нам нужно сделать, это войти в систему, используя наш закрытый ключ и пароль. На этом этапе, когда вы попытаетесь войти в систему, вам нужно будет дважды ввести учетные данные для входа: один раз для закрытого ключа и один раз для обычной учетной записи пользователя. Как только мы включим автоматический вход в систему, вам останется только ввести имя пользователя и пароль для закрытого ключа, и вы сможете войти.

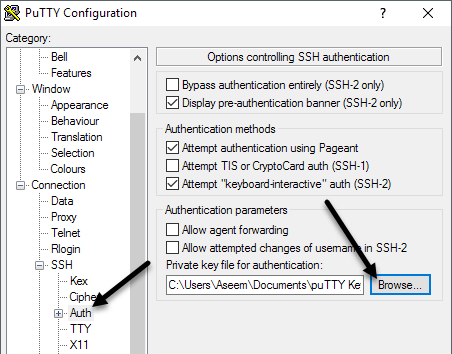

Откройте puTTY и введите IP-адрес вашего коммутатора в поле Имя хоста , как обычно. Однако на этот раз нам также нужно будет загрузить закрытый ключ в PuTTY. Для этого разверните Соединение , затем разверните SSH и нажмите Аутентификация .

Нажмите кнопку Обзор в разделе Файл закрытого ключа для аутентификации и выберите файл закрытого ключа, который вы сохранили из puTTY ранее. Теперь нажмите кнопку Открыть , чтобы подключиться.

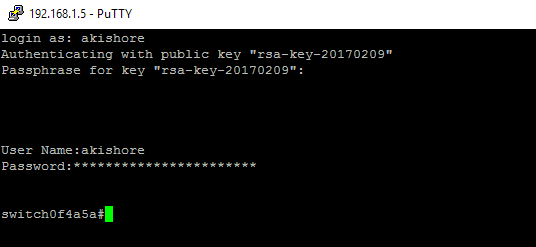

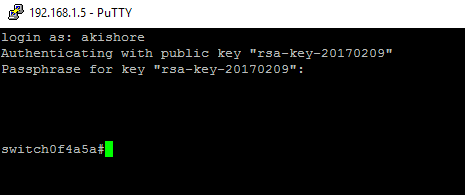

Первым приглашением будет войти как , и это должно быть имя пользователя, которое вы добавили в разделе «Пользователи SSH». Если вы использовали то же имя пользователя, что и в основной учетной записи, это не имеет значения.

В моем случае я использовал akishore для обеих учетных записей пользователей, но я использовал разные пароли для закрытого ключа и для моей основной учетной записи пользователя. Если хотите, вы также можете сделать пароли одинаковыми, но в этом нет никакого смысла, особенно если вы включите автоматический вход.

Теперь, если вы не хотите дважды входить в систему для входа в коммутатор, установите флажок Включить рядом с Автоматический вход для Пользователя SSH. Страница аутентификации .

Когда эта опция включена, вам просто нужно будет ввести учетные данные пользователя SSH, и вы войдете в систему.

Это немного сложно, но имеет смысл, если с этим поэкспериментировать. Как я упоминал ранее, я также напишу команды CLI, как только смогу получить закрытый ключ в правильном формате. Следуя инструкциям здесь, доступ к вашему коммутатору через SSH теперь должен стать намного более безопасным. Если у вас возникли проблемы или есть вопросы, пишите в комментариях. Наслаждайтесь!.