Если вы читаете эту статью, поздравляем! Вы успешно взаимодействуете с другим сервером в Интернете, используя порты 80 и 443 — стандартные открытые сетевые порты для веб-трафика. Если бы эти порты были закрыты на нашем сервере, вы бы не смогли прочитать эту статью. Закрытые порты защищают вашу сеть (и наш сервер) от хакеров.

Наши веб-порты могут быть открыты, но порты вашего домашнего маршрутизатора не должны быть открыты, поскольку это открывает дыру для злоумышленников. Однако вам может потребоваться время от времени разрешать доступ к вашим устройствам через Интернет с использованием переадресации портов. Вот что вам нужно знать, чтобы узнать больше о переадресации портов.

Что такое переадресация портов?

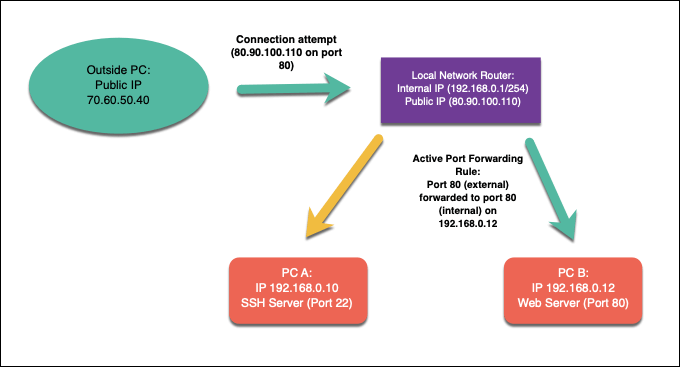

Переадресация портов – это процесс на маршрутизаторах локальной сети, который перенаправляет попытки подключения от онлайн-устройств на определенные устройства в локальной сети. Это происходит благодаря правилам переадресации портов на вашем сетевом маршрутизаторе, которые сопоставляют попытки подключения с правильным портом и IP-адресом устройства в вашей сети.

Локальная сеть может иметь один общедоступный IP-адрес, но каждое устройство во внутренней сети имеет свой собственный внутренний IP-адрес. Переадресация портов связывает эти внешние запросы от A (общедоступный IP-адрес и внешний порт) к B (запрошенный порт и локальный IP-адрес устройства в вашей сети).

Чтобы объяснить, почему это может быть полезно, давайте представим, что ваша домашняя сеть немного похожа на средневековую крепость. Хотя вы можете смотреть за стены, другие не могут заглянуть внутрь или прорвать вашу защиту — вы в безопасности от нападения.

Благодаря встроенным сетевым брандмауэрам ваша сеть находится в том же положении. Вы можете получить доступ к другим онлайн-сервисам, таким как веб-сайты или игровые серверы, но другие пользователи Интернета не смогут получить взамен доступ к вашим устройствам. Подъемный мост поднят, поскольку ваш брандмауэр активно блокирует любые попытки внешних подключений проникнуть в вашу сеть.

Однако в некоторых ситуациях такой уровень защиты нежелателен. Если вы хотите запустить сервер в своей домашней сети (например, с помощью Raspberry Pi ), необходимы внешние подключения.

Именно здесь на помощь приходит переадресация портов, поскольку вы можете пересылать внешние запросы на определенные устройства без ущерба для своей безопасности.

Например, предположим, что вы используете локальный веб-сервер на устройстве с внутренним IP-адресом 192.168.1.12 , а ваш общедоступный IP-адрес – 80.80.100.110 . >. Внешние запросы к порту 80 (80.90.100.110:80 ) будут разрешены благодаря правилам переадресации портов, при этом трафик будет перенаправляться на порт 80 . по 192.168.1.12 ..

Для этого вам необходимо настроить сеть на разрешение переадресации портов, а затем создать соответствующие правила переадресации портов на сетевом маршрутизаторе. Вам также может потребоваться настроить другие брандмауэры в вашей сети, включая Брандмауэр Windows, чтобы разрешить трафик.

Почему следует избегать UPnP (автоматической переадресации портов)

Настройка переадресации портов в локальной сети не составит труда для опытных пользователей, но может создать всевозможные трудности для новичков. Чтобы решить эту проблему, производители сетевых устройств создали автоматизированную систему переадресации портов под названием UPnP (или Universal Plug and Play ).

Идея UPnP заключалась (и есть) в том, чтобы позволить интернет-приложениям и устройствам автоматически создавать правила переадресации портов на вашем маршрутизаторе, чтобы разрешить внешний трафик. Например, UPnP может автоматически открывать порты и перенаправлять трафик для устройства, на котором работает игровой сервер, без необходимости вручную настраивать доступ в настройках маршрутизатора.

Идея великолепна, но, к сожалению, ее реализация несовершенна, а то и крайне опасна. UPnP — мечта вредоносного ПО, поскольку он автоматически предполагает, что любые приложения или службы, работающие в вашей сети, безопасны. Число Сайт взлома UPnP показывает количество недостатков, которые даже сегодня легко устранить в сетевых маршрутизаторах.

С точки зрения безопасности лучше проявить осторожность. Чтобы не рисковать своей сетевой безопасностью, избегайте использования UPnP для автоматической переадресации портов (и, где это возможно, полностью отключите его). Вместо этого вам следует вручную создавать правила переадресации портов только для приложений и служб, которым вы доверяете и которые не имеют известных уязвимостей.

Как настроить переадресацию портов в вашей сети

Если вы избегаете UPnP и хотите настроить переадресацию портов вручную, обычно вы можете сделать это на странице веб-администрирования вашего маршрутизатора. Если вы не знаете, как получить к нему доступ, обычно вы можете найти информацию в нижней части маршрутизатора или включить в руководство по документации вашего маршрутизатора.

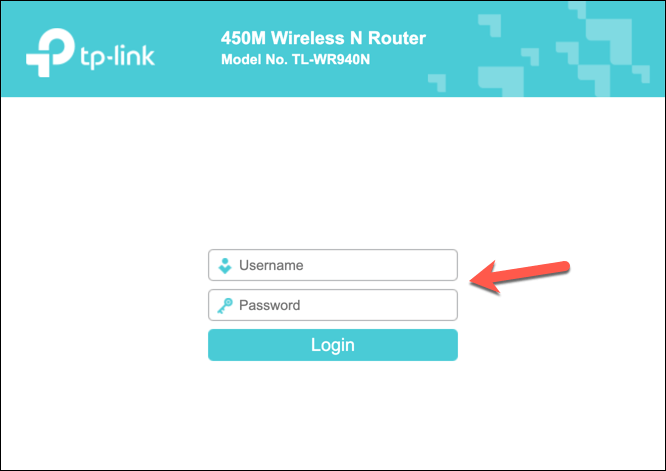

Вы можете подключиться к странице администрирования вашего маршрутизатора, используя адрес шлюза по умолчанию для вашего маршрутизатора. Обычно это 192.168.0.1 или аналогичный вариант — введите этот адрес в адресную строку вашего веб-браузера. Вам также потребуется пройти аутентификацию, используя имя пользователя и пароль, предоставленные вместе с вашим маршрутизатором (например, admin )..

Настройка статических IP-адресов с использованием резервирования DHCP

Большинство локальных сетей используют динамическое распределение IP-адресов для назначения временных IP-адресов подключающимся устройствам. Через определенное время IP-адрес обновляется. Эти временные IP-адреса могут быть переработаны и использованы в другом месте, а вашему устройству может быть присвоен другой локальный IP-адрес.

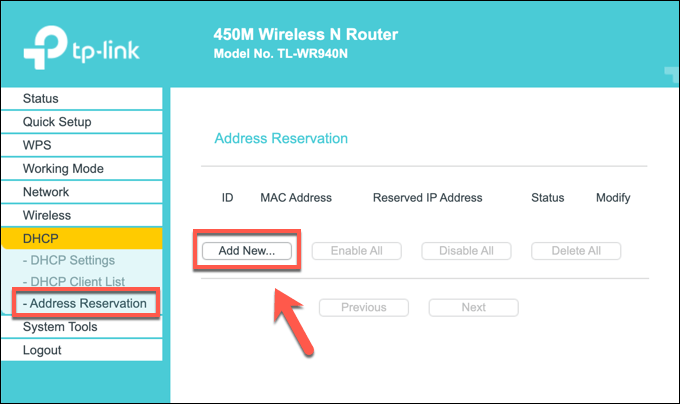

Однако для переадресации портов требуется, чтобы IP-адрес, используемый для всех локальных устройств, оставался прежним. Вы можете назначить статический IP-адрес вручную, но большинство сетевых маршрутизаторов позволяют назначать статический IP-адрес определенным устройствам на странице настроек вашего маршрутизатора с использованием резервирования DHCP.

К сожалению, у каждого производителя маршрутизаторов свои особенности, и действия, показанные на скриншотах ниже (сделанные с использованием маршрутизатора TP-Link), могут не соответствовать вашему маршрутизатору. В этом случае вам может потребоваться просмотреть документацию вашего маршрутизатора для получения дополнительной поддержки.

Для начала зайдите на страницу веб-администрирования вашего сетевого маршрутизатора с помощью веб-браузера и выполните аутентификацию, используя имя пользователя и пароль администратора маршрутизатора. После входа в систему получите доступ к области настроек DHCP вашего маршрутизатора.

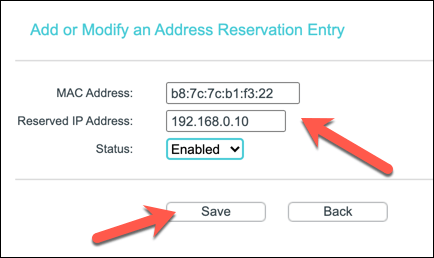

Возможно, вы сможете сканировать уже подключенные локальные устройства (чтобы автоматически заполнить необходимое правило распределения) или вам может потребоваться указать конкретный MAC-адрес для устройства, которому вы хотите назначить статический IP-адрес. Создайте правило, используя правильный MAC-адрес и IP-адрес, который вы хотите использовать, затем сохраните запись.

Создание нового правила переадресации портов

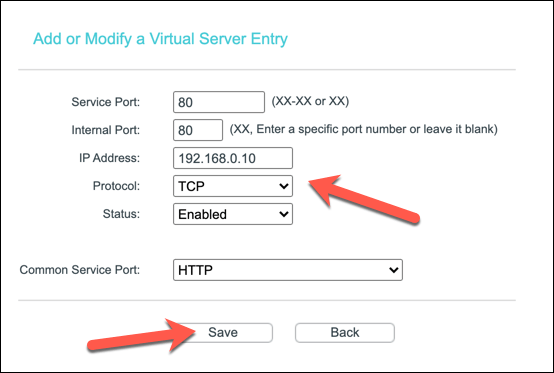

Если у вашего устройства статический IP-адрес (установленный вручную или зарезервированный в настройках распределения DHCP), вы можете перейти к созданию правила переадресации портов. Условия для этого могут различаться. Например, некоторые маршрутизаторы TP-Link называют эту функцию Виртуальные серверы , а маршрутизаторы Cisco называют ее стандартным именем (Переадресация портов ).

В правильном меню на странице веб-администрирования вашего маршрутизатора создайте новое правило переадресации портов. Для правила потребуется внешний порт (или диапазон портов), к которому вы хотите, чтобы внешние пользователи подключались. Этот порт связан с вашим общедоступным IP-адресом (например, порт 80 для общедоступного IP-адреса 80.80.30.10 ).

Вам также необходимо определить внутренний порт, на который вы хотите перенаправлять трафик с внешнего порта. Это может быть тот же порт или альтернативный порт (чтобы скрыть цель трафика). Вам также потребуется указать статический IP-адрес вашего локального устройства (например, 192.168.0.10 ) и используемый протокол порта (например, TCP или UDP)..

В зависимости от вашего маршрутизатора вы можете выбрать тип службы для автоматического заполнения необходимых данных правила (например, HTTP для порта 80 или HTTPS для порта 443). . После настройки правила сохраните его, чтобы применить изменения.

Дополнительные действия

Ваш сетевой маршрутизатор должен автоматически применить изменения в правилах брандмауэра. Любые внешние попытки подключения к открытому порту должны перенаправляться на внутреннее устройство с использованием созданного вами правила, хотя вам может потребоваться создать дополнительные правила для служб, которые используют несколько портов или диапазонов портов.

Если у вас возникли проблемы, вам также может потребоваться добавить дополнительные правила брандмауэра в программный брандмауэр вашего ПК или Mac (включая брандмауэр Windows), чтобы пропускать трафик. Например, брандмауэр Windows обычно не разрешает внешние подключения, поэтому вам может потребоваться настроить это в меню настроек Windows.

Если брандмауэр Windows вызывает у вас затруднения, вы можете отключи его временно разобраться. Однако из-за угроз безопасности мы рекомендуем повторно включить брандмауэр Windows после устранения проблемы, поскольку он обеспечивает дополнительную защиту от возможные попытки взлома.

Защита вашей домашней сети

Вы узнали, как настроить переадресацию портов, но не забывайте о рисках. Каждый открытый порт создает еще одну дыру в брандмауэре вашего маршрутизатора, которую инструменты сканирования портов может найти и использовать. Если вам нужно открыть порты для определенных приложений или служб, убедитесь, что вы ограничили их отдельными портами, а не огромными диапазонами портов, которые могут быть взломаны.

Если вы беспокоитесь о своей домашней сети, вы можете повысить ее безопасность на добавление стороннего брандмауэра. Это может быть программный брандмауэр, установленный на вашем ПК или Mac, или круглосуточный аппаратный брандмауэр, такой как Файрволла Голд, подключенный к сетевому маршрутизатору для одновременной защиты всех ваших устройств.

.