WordPress — одна из самых популярных систем управления веб-сайтами, используемых во всем мире. По данным W3Techs, на нем работают 34 % всех веб-сайтов в Интернете. Популярность WordPress отчасти объясняется огромным количеством доступных плагинов и шаблонов, которые позволяют делать на веб-сайте практически все.

Такой широкий спектр функций также имеет уязвимости. Хакерам часто удается получить доступ к коду и заразить сайты WordPress вредоносным ПО так же, как они могут установить вредоносное ПО на роутере.

Вредоносное ПО может заразить и уничтожить ваш сайт, поэтому важно действовать быстро, чтобы удалить вредоносное ПО с вашего сайта WordPress.

Сначала обратитесь к своему веб-хостингу

Прежде чем воспользоваться любым из приведенных ниже предложений, сначала обратитесь к своей хостинговой компании. Вполне возможно, что хост-сервер, особенно если вы находитесь на общем сервере, распространяет вредоносный код с другого сайта на ваш.

Попросите их просканировать свой сервер, чтобы убедиться, что он не является виновником, прежде чем пытаться удалить вредоносное ПО с вашего сайта. Кроме того, они могут давать менее техническим владельцам веб-сайтов рекомендации по безопасному сканированию и удалению вредоносных программ с их сайта.

Некоторые хостеры также могут предлагать услуги по удалению его за вас. А затем создайте резервную копию вашего сайта, уменьшив риск попадания вредоносного ПО в вашу резервную копию.

У веб-хостов есть опыт, инструменты и возможности для борьбы с вредоносным ПО, поэтому сначала проконсультируйтесь с ними, прежде чем пытаться сделать это самостоятельно.

Примите профилактические меры

Всегда лучше попытаться предотвратить угрозы до того, как они возникнут. Самое важное, что пользователи должны предпринять, — убедиться, что они всегда используют последнюю и наиболее стабильную версию WordPress, даже если на их компьютере установлена только установка на тестовую версию.

Новые версии обычно выпускаются для исправления распространенных уязвимостей, обнаруженных в предыдущих версиях. То же самое относится и к плагинам и темам. Постоянно обновляйте их и удаляйте те, которые вы не используете.

Некоторые из многих негативных проблем, которые вредоносное ПО может вызвать на сайте WordPress, включают:

Что делать, если ваш сайт заражен или взломан? В этой статье мы опишем шаги, которые можно предпринять для удаления вредоносного ПО с сайта WordPress.

Используйте плагины WordPress для удаления вредоносных программ

Если вы можете войти в систему и получить доступ к своей административной области WP, возможно, вам не придется перезагружать весь сайт. Использование подходящего Плагин WordPress может помочь удалить вредоносное ПО с вашего веб-сайта WordPress.

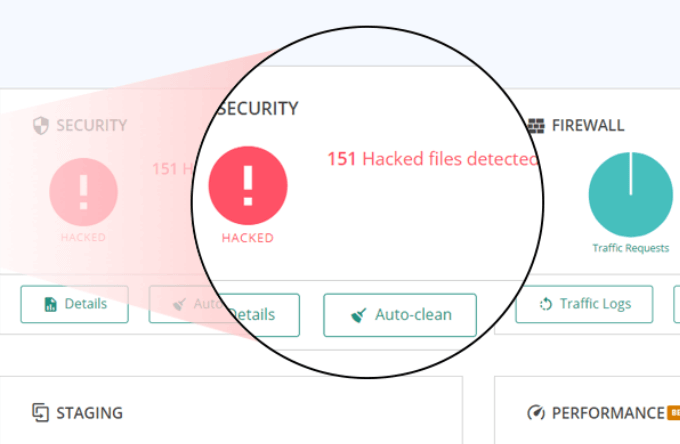

Безопасность MalCare

MalCare — это плагин премиум-класса, который мгновенно удалит вредоносное ПО из вашей установки WP. Он не только очистит взломанный сайт, но и защитит от будущих нарушений безопасности.

Одним из многих преимуществ MalCare является то, что он сканирует ваш сайт на своих собственных серверах. Ваш сайт не будет испытывать никакой нагрузки на свои ресурсы и продолжит работать без сбоев.

Существует четыре уровня цен: от 99 долларов США в год за один сайт (персональный) до плана Custom Agency Plus для более чем 20 сайтов.

Malcare — это комплексный плагин безопасности WP, который включает в себя множество дополнительных функций, таких как:

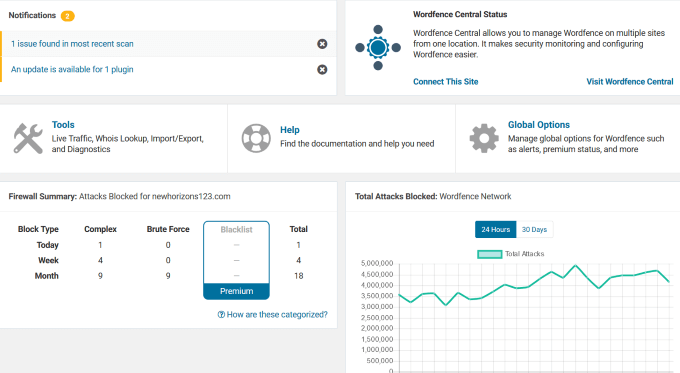

WordFence

Один из наиболее часто используемых плагинов для обеспечения безопасности WP — WordFence. Он включает в себя сканер вредоносных программ и межсетевой экран конечной точки.

От защиты от атак методом перебора до блокировки брандмауэра — бесплатная версия WordFence достаточно мощный для небольших веб-сайтов.

Если вам нужны дополнительные функции, такие как двухфакторная аутентификация, защита от утечки пароля и расширенная ручная блокировка, вы можете приобрести премиум-лицензию. Цена зависит от количества приобретаемых лицензий и начинается от 99 долларов США за одну.

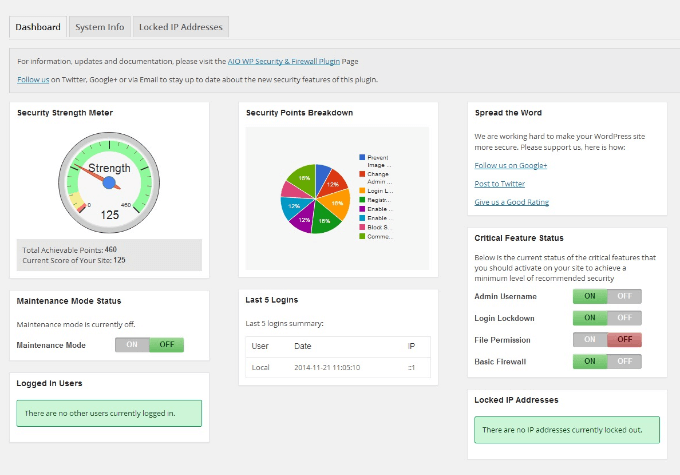

Все в одном WP Security & Firewall

Один из бесплатных плагинов безопасности с наибольшим количеством функций — All in One WP Security & Firewall. Он обеспечивает простой визуальный интерфейс с использованием счетчиков и графиков.

Плагин предназначен для начинающих и более продвинутых разработчиков и имеет три категории: базовый, средний и продвинутый.

All in One WP Security защитит веб-сайты посредством:

Дополнительные функции включают возможность резервного копирования файлов .wp-config и .htaccess . Пользователи также могут восстановить эти файлы, если на их сайте что-то пойдет не так.

Полный список всех плагинов безопасности WordPress: посетите WordPress.org. Если вы не можете войти в систему, возможно, вам придется переустановить весь сайт.

Если вы более технически подкованы и используете сайт на собственном сервере, внимательно следуйте инструкциям ниже.

Имейте в виду, что резервное копирование вашего сайта и его удаление могут быть опасными, и их следует выполнять только высокотехническим владельцам веб-сайтов.

Создайте резервную копию базы данных и всех файлов

Если вы заражены и вам необходимо удалить вредоносное ПО со своего сайта WordPress, важно немедленно защитить свой контент. Прежде чем что-либо делать, сделайте полную резервную копию вашего сайта WordPress, чтобы вы могли восстановить его, если что-то пойдет не так.

Обязательно используйте создайте резервную копию чистой версии вашей базы данных MySQL и учетную запись FTP. Существует несколько способов резервного копирования сайта, в том числе через cPanel, phpMyAdmin и плагины WordPress (например, Vaultpress ).

Настоятельно рекомендуется всем пользователям WordPress регулярно выполнять резервное копирование своего сайта. Ниже описано, как вручную удалить вредоносное ПО с вашего сайта WordPress.

Шаг 1. Проверьте свои файлы

После того как вы создали резервную копию всего сайта WP, загрузите zip-файл резервной копии на свой компьютер. Откройте его, дважды щелкнув по нему левой кнопкой мыши. Вы должны увидеть следующие файлы:

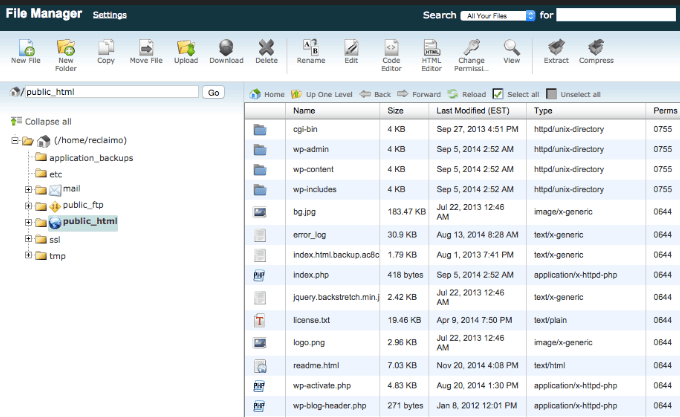

Шаг 2. Удалите все файлы и папки из папки Public_html

Если вы уверены, что у вас есть полная резервная копия вашего веб-сайта, зайдите в файловый менеджер вашего веб-хостинга.

Найдите папку public_html и удалите ее содержимое, за исключением папок wp-config.php, wp-content и и cgi-bin.

Убедитесь, что вы также просматриваете невидимые файлы, включая . htaccess , поскольку они могут быть скомпрометированы..

Если вы размещаете несколько сайтов, следует предположить, что они также были скомпрометированы, поскольку перекрестное заражение является обычным явлением. Выполните один и тот же процесс для всех сайтов, размещенных на одном сервере.

Откройте файл wp-config.php и сравните его с образцом файла wp-config . Вы можете найти этот файл в папке Репозиторий WP на GitHub.

Кроме того, просмотрите файл на предмет подозрительности, например длинных строк кода. Если вы уверены, что чего-то там не должно быть, удалите это.

Теперь перейдите в каталог wp-content и:

Шаг 3. Установите чистую версию WordPress

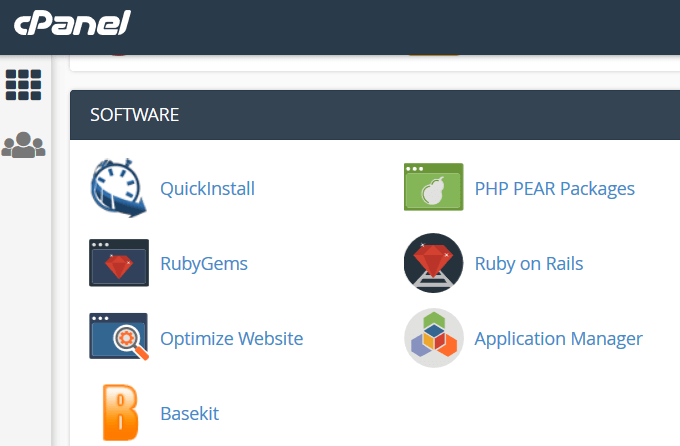

Перейдите в панель управления хостингом и переустановите WordPress в тот же каталог, что и исходное местоположение.

Это будет либо каталог public_html , либо подкаталог, если вы установили WordPress на дополнительный домен. Используйте программу установки одним щелчком мыши или QuickInstall (в зависимости от вашей хостинговой компании) на панели управления веб-хостингом.

Разархивируйте tar-файл или заархивированный файл и загрузите файлы на свой сервер. Вам нужно будет создать новый файл wp-config.php и ввести данные из резервной копии вашего сайта. Вам нужно только ввести имя базы данных, пароль и префикс.

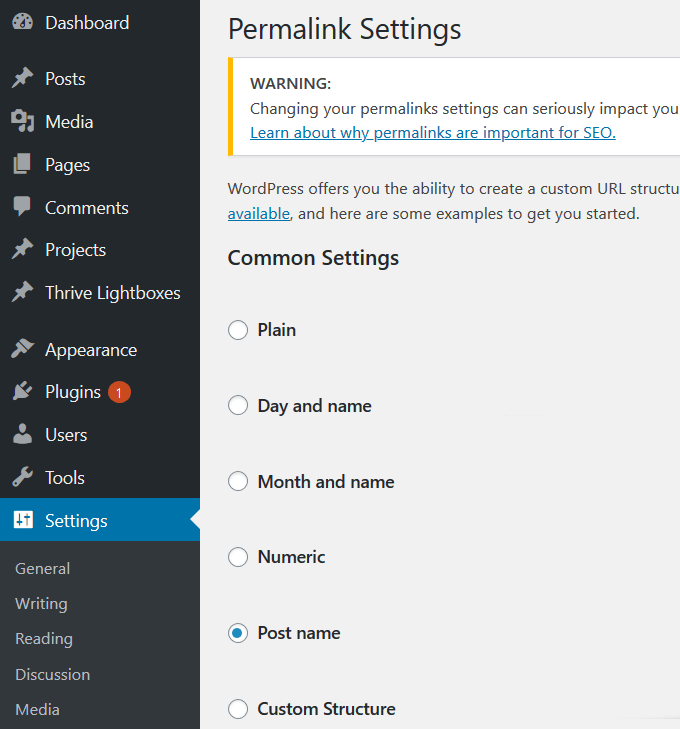

Шаг 4. Сброс постоянных ссылок и паролей

Войдите на свой сайт WP и сбросьте все имена пользователей и пароли. Если есть неизвестные пользователи, это означает, что ваша база данных скомпрометирована.

Вы можете нанять профессионала для очистки вашей базы данных от любого вредоносного кода.

Чтобы сбросить настройки Постоянных ссылок , выберите Настройки >Постоянные ссылки , а затем Сохранить изменения . Этот процесс восстановит файл .htaccess и исправит URL-адреса вашего сайта, чтобы они работали. Также сбросьте все учетные записи хостинга и пароли FTP.

Шаг 5. Переустановите тему и плагины

Не устанавливайте старые версии темы или плагинов. Вместо этого получите новые загрузки из репозитория WordPress или с сайта разработчика премиум-плагина. Не используйте плагины, которые больше не поддерживаются.

Если у вас есть настройки из старой темы сайта, просмотрите файлы резервных копий, которые вы загрузили на свой компьютер, и скопируйте изменения в новую копию.

Шаг 6. Отсканируйте и повторно загрузите изображения и документы из резервной копии

Этот шаг может оказаться утомительным, но он необходим. Внимательно просмотрите свои изображения и загруженные файлы, прежде чем копировать их обратно в новую папку wp-content >uploads в файловом менеджере.

Используйте новейшую антивирусную программу, чтобы проверить все файлы на предмет заражения. Загрузите чистые файлы обратно на свой сервер с помощью FTP-клиента или файлового менеджера. Сохраняйте структуру папок прежней, чтобы не было неработающих ссылок.

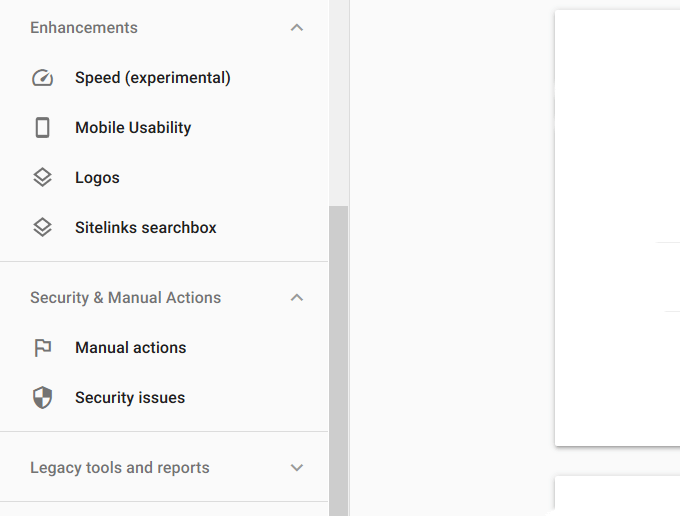

Шаг 7. Уведомите Google

Если вы узнали, что ваш сайт был взломан из-за предупреждения от Google, вам необходимо сообщить им, что вы удалили вредоносное ПО, чтобы они могли закрыть уведомление в вашей учетной записи.

Перейдите к Консоль поиска Google и войдите в систему, если у вас уже есть учетная запись. Если нет, зарегистрируйте свой сайт.

Найдите Безопасность и действия вручную на панели навигации слева. Нажмите раскрывающийся список и выберите Проблемы безопасности .

Здесь вы увидите отчет о безопасности вашего сайта. Выберите Запросить проверку и отправьте ее в Google.