Практически каждый слышал о терминах «шпионское ПО», «вредоносное ПО», «вирус», «троянский конь», «компьютерный червь», «руткит» и т. д. и т. п., но знаете ли вы разницу между каждым из них? Я пытался объяснить кому-то разницу и сам немного запутался. При таком большом количестве типов угроз сложно уследить за всеми терминами.

В этой статье я расскажу о некоторых основных из них, о которых мы постоянно слышим, и расскажу о различиях. Однако прежде чем мы начнем, давайте сначала разберемся с двумя другими терминами: шпионское ПО и вредоносное ПО. В чем разница между шпионским ПО и вредоносным ПО?

Шпионское ПО в своем первоначальном значении означало программу, которая была установлена в систему либо без вашего разрешения, либо тайно в комплекте с законной программой, которая собирала личную информацию о вас, а затем отправляла ее на удаленный компьютер. Однако со временем шпионское ПО вышло за рамки простого мониторинга компьютеров, и термин «вредоносное ПО» стал использоваться как синоним.

Вредоносное ПО — это, по сути, любой тип вредоносного программного обеспечения, предназначенный для нанесения вреда компьютеру, сбора информации, получения доступа к конфиденциальным данным и т. д. К вредоносному ПО относятся вирусы, трояны, руткиты, черви, кейлоггеры, шпионское ПО, рекламное ПО и многое другое. что-нибудь еще, о чем вы можете подумать. Теперь поговорим о разнице между вирусом, трояном, червем и руткитом.

Вирусы

Несмотря на то, что вирусы кажутся большинством вредоносных программ, которые встречаются в наши дни, на самом деле это не так. Наиболее распространенными типами вредоносных программ являются трояны и черви. Это утверждение основано на списке основных вредоносных программ, опубликованном Microsoft:

http://www.microsoft.com/security/portal/threat/views.aspx

Так что же такое вирус? По сути, это программа, которая может распространяться (реплицироваться) с одного компьютера на другой. То же самое справедливо и для червя, но разница в том, что вирусу обычно приходится внедриться в исполняемый файл, чтобы запуститься. При запуске зараженного исполняемого файла он может распространиться на другие исполняемые файлы. Для распространения вируса обычно требуется вмешательство пользователя.

Если вы когда-либо загружали вложение из своего электронного письма и в конечном итоге оно заразило вашу систему, это будет считаться вирусом, поскольку для этого требуется, чтобы пользователь действительно открыл файл. Существует множество способов, которыми вирусы ловко внедряются в исполняемые файлы. Один тип вируса, называемый вирусом полости, может внедряться в используемые разделы исполняемого файла, тем самым не повреждая файл и не увеличивая его размер..

Наиболее распространенным типом вирусов в настоящее время является макровирус. К сожалению, это вирусы, которые внедряются в такие продукты Microsoft, как Word, Excel, Powerpoint, Outlook и т. д. Поскольку Office настолько популярен и доступен на Mac, очевидно, что это самый разумный способ распространения вируса, если вы этого хотите.

Троянский конь

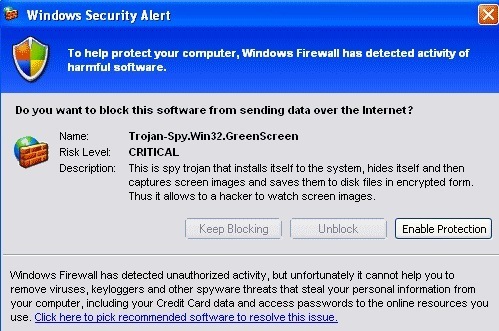

Троянский конь — это вредоносная программа, которая не пытается копировать себя, а вместо этого устанавливается в систему пользователя, выдавая себя за легальную программу. Название, очевидно, происходит из греческой мифологии, поскольку программное обеспечение позиционирует себя как безобидное и тем самым обманом заставляет пользователя установить его на свой компьютер.

Как только троянский конь устанавливается на компьютер пользователя, он не пытается внедриться в файл, как вирус, а вместо этого позволяет хакеру удаленно управлять компьютером. Одним из наиболее распространенных способов использования компьютера, зараженного троянским конем, является включение его в ботнет. Ботнет – это, по сути, группа компьютеров, подключенных через Интернет, которые затем можно использовать для рассылки спама или выполнения определенных задач, например атак типа "отказ в обслуживании", которые блокируют веб-сайты.

Когда я учился в колледже в 1998 году, одним из невероятно популярных в то время троянских коней был Netbus. В общежитии мы устанавливали его на компьютеры друг друга и разыгрывали друг друга. К сожалению, большинство троянских коней вызывают сбои в работе компьютеров, кражу финансовых данных, регистрацию нажатий клавиш, просмотр экрана с вашими разрешениями и многое другое.

Компьютерный червь

Компьютерный червь аналогичен вирусу, за исключением того, что он может самовоспроизводиться. Он не только может реплицироваться самостоятельно, не нуждаясь в хост-файле для внедрения, но обычно также использует сеть для своего распространения. Это означает, что червь может нанести серьезный ущерб сети в целом, тогда как вирус обычно нацелен на файлы на зараженном компьютере.

Все черви поставляются с полезной нагрузкой или без нее. Без полезной нагрузки червь будет просто копировать себя по сети и в конечном итоге замедлит работу сети из-за увеличения трафика, вызванного червем. Червь с полезной нагрузкой будет реплицироваться и пытаться выполнить другие задачи, например удаление файлов, отправку электронных писем или установку бэкдора. Бэкдор — это всего лишь способ обойти аутентификацию и получить удаленный доступ к компьютеру.

Черви распространяются в первую очередь из-за уязвимостей безопасности операционной системы. Вот почему так важно устанавливать последние обновления безопасности для вашей ОС..

Руткит

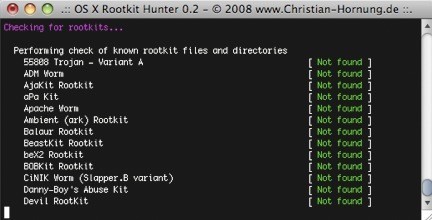

Руткит — это вредоносное ПО, которое чрезвычайно сложно обнаружить и которое активно пытается скрыться от пользователя, операционной системы и любых антивирусных/защитных от вредоносных программ программ. Программное обеспечение можно установить любыми способами, включая использование уязвимости в ОС или получение администраторского доступа к компьютеру.

После установки программы и при наличии у нее полных прав администратора программа будет скрывать себя и изменять установленную в данный момент ОС и программное обеспечение, чтобы предотвратить обнаружение в будущем. Руткиты — это то, что, как вы слышите, отключит ваш антивирус или установит его в ядро ОС, поэтому иногда единственным выходом является переустановка всей операционной системы.

Руткиты также могут содержать полезные нагрузки, с помощью которых они скрывают другие программы, такие как вирусы и программы-кейлоггеры. Чтобы избавиться от руткита без переустановки ОС, пользователям необходимо сначала загрузить альтернативную операционную систему, а затем попытаться очистить руткит или хотя бы скопировать важные данные.

Надеемся, этот краткий обзор поможет вам лучше понять, что означают разные термины и как они связаны друг с другом. Если у вас есть что добавить, чего я не заметил, смело пишите в комментариях. Наслаждайтесь!.