В Windows есть небольшая приятная функция, которая позволяет отслеживать, когда кто-то просматривает, редактирует или удаляет что-либо внутри указанной папки. Поэтому, если есть папка или файл, к которым вы хотите знать, кто имеет доступ, это встроенный метод без использования стороннего программного обеспечения.

Эта функция на самом деле является частью функции безопасности Windows под названием Групповая политика , которая используется большинством ИТ-специалистов, управляющих компьютерами в корпоративной сети через серверы. Однако ее также можно использовать локально на ПК без каких-либо серверов. Единственным недостатком использования групповой политики является то, что она недоступна в более ранних версиях Windows. Для Windows 7 вам потребуется Windows 7 Professional или выше. Для Windows 8 вам понадобится Pro или Enterprise.

Термин групповая политика в основном относится к набору параметров реестра, которыми можно управлять через графический интерфейс пользователя. Вы включаете или отключаете различные настройки, и эти изменения затем обновляются в реестре Windows.

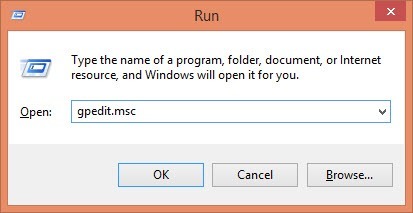

В Windows XP, чтобы перейти к редактору политики, нажмите Пуск , а затем Выполнить . В текстовом поле введите «gpedit.msc » без кавычек, как показано ниже:

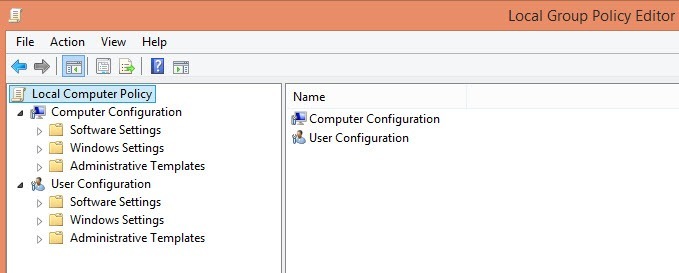

В Windows 7 достаточно нажать кнопку «Пуск» и ввести gpedit.msc в поле поиска внизу меню «Пуск». В Windows 8 просто перейдите на начальный экран и начните вводить текст или переместите курсор мыши в правый верхний или нижний угол экрана, чтобы открыть панель Кнопки , и нажмите Поиск . Затем просто введите gpedit . Теперь вы должны увидеть что-то похожее на изображение ниже:

Существует две основные категории политик: Пользователь и Компьютер . Как вы уже могли догадаться, пользовательские политики управляют настройками для каждого пользователя, тогда как настройки компьютера будут общесистемными настройками и будут влиять на всех пользователей. В нашем случае мы хотим, чтобы наши настройки были доступны всем пользователям, поэтому мы расширим раздел Конфигурация компьютера .

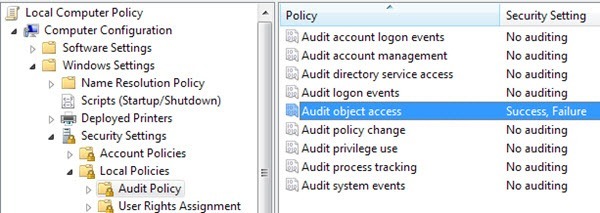

Продолжайте раскрывать Настройки Windows -> Настройки безопасности ->Локальные политики ->Политика аудита . Я не буду здесь объяснять многие другие настройки, поскольку они в первую очередь ориентированы на аудит папки. Теперь вы увидите набор политик и их текущие настройки справа. Политика аудита – это то, что контролирует, настроена ли операционная система и готова ли она отслеживать изменения..

Теперь проверьте настройку Аудит доступа к объекту , дважды щелкнув по нему и выбрав Успех и Неудача . Нажмите «ОК», и теперь мы закончили первую часть, которая сообщает Windows, что мы хотим, чтобы она была готова отслеживать изменения. Теперь следующий шаг — сообщить ему, что именно мы хотим отслеживать. Теперь вы можете закрыть консоль групповой политики.

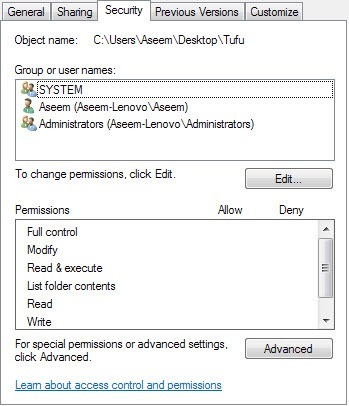

Теперь с помощью проводника Windows перейдите к папке, которую вы хотите отслеживать. В проводнике щелкните папку правой кнопкой мыши и выберите Свойства . Нажмите на вкладку Безопасность , и вы увидите что-то похожее на это:

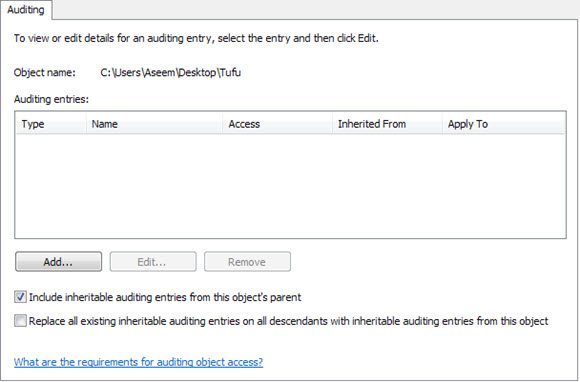

Теперь нажмите кнопку Дополнительно и перейдите на вкладку Аудит . Здесь мы фактически настроим то, что мы хотим отслеживать для этой папки.

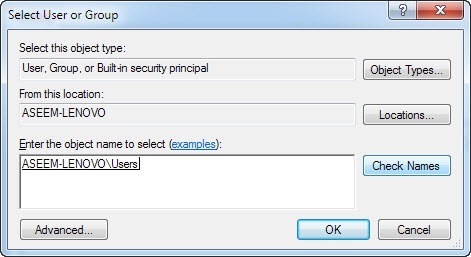

Дальше нажмите кнопку Добавить . Появится диалоговое окно с просьбой выбрать пользователя или группу. В поле введите слово «пользователи » и нажмите Проверить имена . В поле автоматически будет указано имя локальной группы пользователей вашего компьютера в формате ИМЯ КОМПЬЮТЕРА\Пользователи .

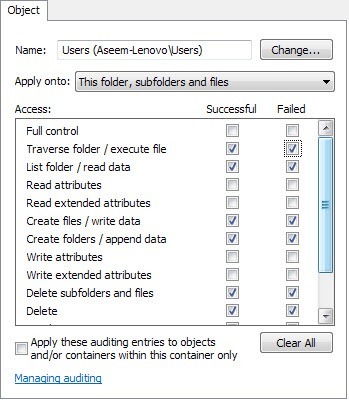

Нажмите «ОК», после чего появится еще одно диалоговое окно под названием «Аудит записи для X ». Это настоящая суть того, что мы хотели сделать. Здесь вы сможете выбрать, что вы хотите посмотреть в этой папке. Вы можете индивидуально выбирать, какие типы активности вы хотите отслеживать, например, удаление или создание новых файлов/папок и т. д. Чтобы упростить задачу, я предлагаю выбрать «Полный доступ», при котором автоматически будут выбраны все остальные параметры под ним. Сделайте это для Успеха и Неудачи . Таким образом, все, что делается с этой папкой или файлами в ней, будет записано.

Теперь нажмите «ОК», затем еще раз «ОК» и еще раз «ОК», чтобы выйти из набора нескольких диалоговых окон. И теперь вы успешно настроили аудит папки! Вы можете спросить, как вы смотрите на эти события?

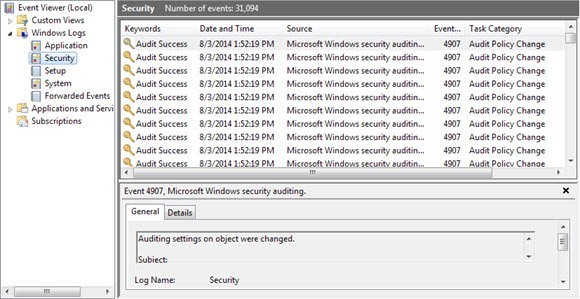

Чтобы просмотреть события, вам необходимо зайти в Панель управления и нажать Администрирование . Затем откройте Просмотр событий . Нажмите на раздел Безопасность , и справа вы увидите большой список событий:

Если вы создадите файл или просто откроете папку и нажмете кнопку «Обновить» в средстве просмотра событий (кнопка с двумя зелеными стрелками), вы увидите кучу событий в категории Файловая система . Они относятся к любым операциям удаления, создания, чтения и записи в папках/файлах, которые вы проверяете. В Windows 7 все теперь отображается в категории задач «Файловая система», поэтому, чтобы увидеть, что произошло, вам придется щелкнуть каждую из них и прокрутить ее.

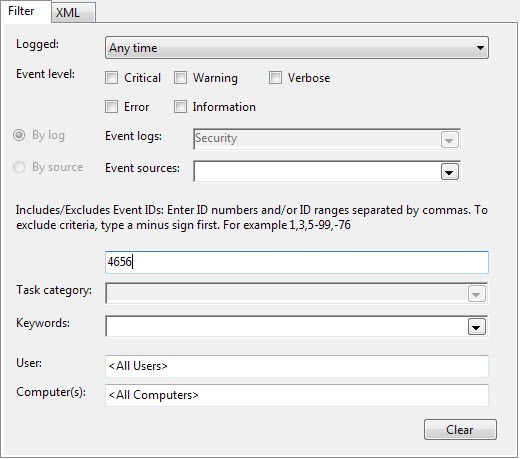

Чтобы было проще просматривать такое количество событий, вы можете поставить фильтр и видеть только самое важное. Откройте меню Вид вверху и выберите Фильтр . Если параметр «Фильтр» отсутствует, щелкните правой кнопкой мыши журнал безопасности на левой странице и выберите Фильтровать текущий журнал . В поле «Идентификатор события» введите номер 4656 . Это событие, связанное с выполнением конкретным пользователем действия Файловой системы , которое предоставит вам соответствующую информацию без необходимости просматривать тысячи записей.

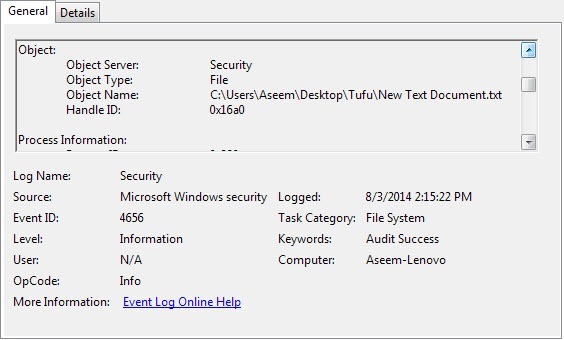

Если вы хотите получить дополнительную информацию о событии, просто дважды щелкните его, чтобы просмотреть.

Это информация с экрана выше:

Запрошен дескриптор объекта.

Тема:

Идентификатор безопасности: Aseem-Lenovo\Aseem

Имя учетной записи: Aseem

Домен учетной записи: Aseem-Lenovo

Идентификатор входа: 0x175a1

Объект:

Сервер объектов: Безопасность

Тип объекта: Файл

Имя объекта: C :\Users\Aseem\Desktop\Tufu\New Text Document.txt

Идентификатор дескриптора: 0x16a0

Информация о процессе:

Идентификатор процесса: 0x820

Имя процесса: C:\Windows\explorer.exe

Информация о запросе доступа:

Идентификатор транзакции: {00000000-0000-0000-0000-000000000000

Доступы: УДАЛИТЬ

СИНХРОНИЗИРОВАТЬ

ReadAttributes

В приведенном выше примере работал файл New Text Document.txt в папке Tufu на моем рабочем столе, а доступ, который я запрашивал, был DELETE, а затем SYNCHRONIZE. Здесь я удалил файл. Вот еще один пример:

Тип объекта: Файл

Имя объекта: C:\Users\Aseem\Desktop\Tufu\Address Labels.docx

Идентификатор дескриптора : 0x178

Информация о процессе:

.Идентификатор процесса: 0x1008

Имя процесса: C:\Program Files (x86)\Microsoft Office\Office14\WINWORD.EXE

Информация о запросе доступа:

Идентификатор транзакции: {00000000-0000-0000-0000-000000000000

Доступы: READ_CONTROL

СИНХРОНИЗИРОВАТЬ

ReadData (или ListDirectory)

WriteData (или AddFile)

AppendData ( или AddSubdirectory или CreatePipeInstance)

ReadEA

WriteEA

ReadAttributes

WriteAttributes

Причины доступа: READ_CONTROL: предоставлено владельцем

SYNCHRONIZE: предоставлено D:(A;ID;FA;;;S-1-5-21-597862309-2018615179 -2090787082-1000)

Прочитав это, вы увидите, что я получил доступ к Address Labels.docx с помощью программы WINWORD.EXE, и мои доступы включали READ_CONTROL, а причины моего доступа также были READ_CONTROL. Обычно вы увидите несколько других доступов, но сосредоточьтесь только на первом, поскольку обычно это основной тип доступа. В данном случае я просто открыл файл с помощью Word. Чтобы понять, что происходит, потребуется небольшое тестирование и чтение событий, но как только вы это сделаете, это будет очень надежная система. Я предлагаю создать тестовую папку с файлами и выполнить различные действия, чтобы увидеть, что отображается в средстве просмотра событий.

Вот и все! Быстрый и бесплатный способ отслеживать доступ или изменения в папке!.