Большая часть борьбы с новыми вирусами заключается в выяснении того, как они работают. Для этого вам нужно провести реверс-инжиниринг. Национальное Агенство Безопасности (АНБ), очевидно, должно много выполнять такого рода работу, поэтому они создали свой собственный инструмент под названием Ghidra, чтобы помочь им в этом.

Кстати, это произносится как «Гхидра». Он был выпущен бесплатно и с открытым исходным кодом 5thмарта 2019 года на конференции RSA в Сан-Франциско. Можно даже просмотреть заметки к презентации Ghidra от Роберта Джойса, старший советник Агентства национальной безопасности (АНБ).

Чтобы действительно понять, почему выпуск Ghidra был важен, нам нужно понять, что такое обратное проектирование и для чего оно используется.

Что такое обратное проектирование и почему оно используется?

Как правило, реверс-инжиниринг (RE) означает процесс разбора чего-либо на части, чтобы выяснить, как это было сделано. Возможно, вы сделали это самостоятельно с помощью небольшого прибора дома, просто пытаясь придумать, как его починить. Но мы говорим о программе RE. Это всего лишь код, верно? Почему бы нам просто не взглянуть на код, стоящий за этим?

Когда вы пишете программу на таком языке, как C или Java, между ее написанием и возможностью использования на компьютере есть этап. Язык, на котором вы программируете, доступен для чтения вам, но не обязательно читается компьютером. Его необходимо преобразовать во что-то, с чем сможет работать компьютер. Этот процесс называется компиляцией.

После того как программа скомпилирована, люди больше не могут ее читать.

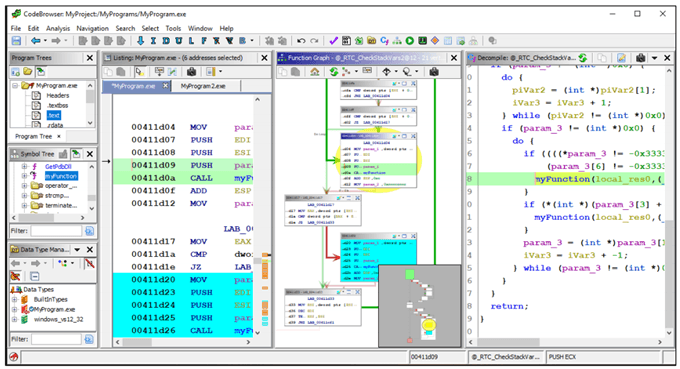

Если вы хотите понять, как работает эта программа, вам нужно разобрать ее до уровня, на котором вы сможете увидеть, что в ней находится. Для этого вам понадобится набор инструментов, точно так же, как вам нужен набор отверток и гаечных ключей для небольшого прибора или двигателя.

И тут на помощь приходит Гидра. Это набор инструментов, позволяющий разобрать программное обеспечение и посмотреть, как оно работает. Уже существуют другие подобные инструменты, такие как IDA, Radare и Binary Ninja.

АНБ использует Ghidra для борьбы с вирусами, вредоносным ПО и другими программами, которые могут представлять угрозу национальной безопасности. Затем на основе того, что они обнаруживают, они разрабатывают план действий по борьбе с угрозой. С.количество спонсируемых государством хакерских событий в последнее время появилось в новостях, вы знаете, что это большое событие.

Может ли кто-нибудь использовать Ghidra?

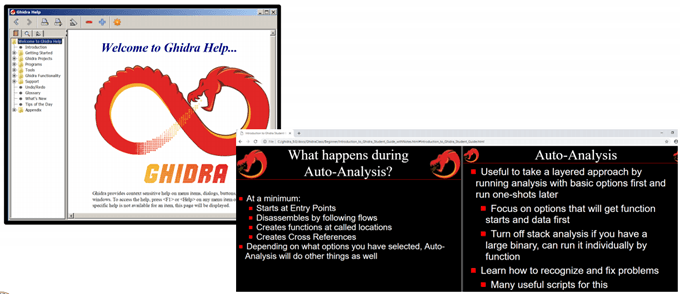

Не совсем. По крайней мере, вам нужно иметь некоторые навыки программирования. Вам не обязательно быть инженером-программистом, но если вы прошли несколько курсов по программированию в колледже, вы можете освоить Ghidra и научиться ее использовать.

Кроме того, на официальном веб-сайте Ghidra также есть руководство по установке, краткие ссылки, вики-сайт и система отслеживания проблем. Целью предоставления всего этого является то, чтобы каждый мог учиться и вместе сделать мир безопаснее от злонамеренных хакеров.

АНБ делает это, чтобы «…улучшить инструменты кибербезопасности…» и «…построить сообщество…» исследователей, владеющих Ghidra и способствующих ее развитию, как написано в презентации Роберта Джойса.

Так чем же так важна Ghidra?

Это от АНБ. Какая компания обладает такими ресурсами, как федеральное агентство США? Какой опыт могла бы получить даже лучшая охранная компания по сравнению с агентством, которому поручена безопасность самой могущественной нации на Земле?

Да, это очень мощный инструмент. Исследователь безопасности Йоксен Корет написал в Твиттере «Итак, Ghidra превосходит любой другой инструмент RE, за исключением IDA».

Есть и бесплатный аспект. Благодаря возможности бесплатно получить, возможно, самый мощный инструмент RE, входная планка для исследований в области безопасности была снижена до простого владения компьютером и доступом в Интернет.

Это одна из причин, по которой АНБ опубликовало это сообщение. Они надеются, что новое поколение исследователей овладеет этим вопросом и рассмотрит возможность карьеры в АНБ.

Есть аспект открытого исходного кода. Службы безопасности не известны тем, что позволяют людям заглядывать за кулисы по уважительной причине. Если вы знаете, как они делают то, что делают, вам будет легче им помешать. Тем не менее, весь исходный код Ghidra публикуется, поэтому каждый может просмотреть его и увидеть, как именно он работает.

И нет, сообщений о наличии в нем правительственных бэкдоров не поступало. Рон Джойс быстро ответил на этот вопрос, заявив, что сообщество исследователей безопасности: «…это последнее сообщество, которому вы хотите выпустить что-то с установленным бэкдором, людям, которые охотятся за этим, чтобы его можно было разобрать»..

С точки зрения образования Ghidra также позволяет начинающим инженерам-программистам разбирать программы, чтобы увидеть, как они работают, а затем научиться делать что-то подобное в своих собственных проектах. Просмотр чужого кода уже давно стал общепринятой практикой среди программистов и разработчиков, чтобы стать лучшими программистами. Если бы этот код был открыт, конечно.

Возможно, самое главное заключается в том, что Ghidra была создана для совместного использования. У вас может быть общий репозиторий с вашими коллегами или друзьями, чтобы вы могли работать над проектом одновременно. Это значительно ускоряет процесс анализа.

Что теперь?

Федеральное правительство США обязалось выпускать все больше и больше программного обеспечения, связанного с безопасностью. Некоторые из них будут носить технический характер, например Ghidra, а некоторые будут более удобными для пользователя, например версия Android с повышенной безопасностью.

Все это знаменует собой уникальное время сотрудничества правительства и гражданского общества в целях обеспечения максимальной безопасности нашей инфраструктуры данных.

США Секретная служба – https://www.secretservice.gov/data/press/reports/USSS_FY2013AR.pdf

https://media.defense.gov/2012/Apr/27/2000157039/-1/-1/0/120417-F-JM997-405.JPG

.